Knowledge Hub – Recht klar erklärt

Im Knowledge Hub finden Sie fundierte Analysen, aktuelle Fallstudien und praxisnahe Tools zu Digitalrecht, Datenschutz, Krypto, Steuer- und Kreativrechten. Unser Ziel: komplexe Themen verständlich machen und Ihnen konkrete Orientierung geben - von Compliance-Fragen bis hin zu strategischen Entscheidungen im digitalen Umfeld.

Unsere Ressourcen durchsuchen

Ob Einzelperson, Creator, Journalist oder Jurist – hier finden Sie praxisnahe Einblicke, fundierte Analysen und direkt nutzbare Handlungsempfehlungen.

.jpg)

Anwalt Krypto-Betrug: Crypto.com Datenleck & Phishing – wenn Security-Scams professionell werden

Immer häufiger verlieren Anleger ihre Coins nicht durch einfache Phishing-Mails, sondern durch hochprofessionelle Social-Engineering-Angriffe, die interne Sicherheitsprozesse imitieren. In diesem Beitrag erklärt ein Anwalt für Krypto-Betrug, wie solche Angriffe funktionieren, welche Rolle mögliche Datenlecks spielen – und welche rechtlichen Schritte Betroffene jetzt prüfen sollten.

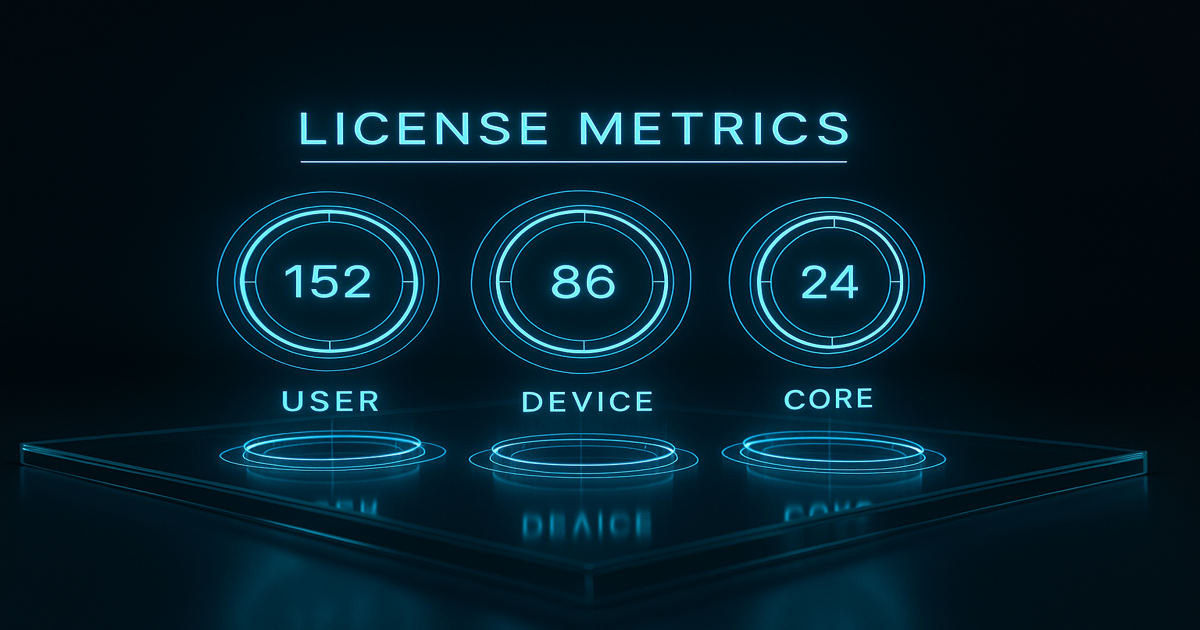

Lizenzmetriken verstehen: User, Device, Core

Lizenzmetriken sind der Schlüssel zur rechtssicheren Software-Nutzung. Wer zwischen User-, Device- und Core-Modellen nicht differenziert, riskiert Unterlizenzierung, Vertragsstrafen und Auditfolgen. In diesem Artikel erkläre ich Ihnen als Anwalt, wie Sie die verschiedenen Metriken korrekt einsetzen – mit Beispielen, Risiken und konkreten Handlungsempfehlungen.

Open-Source-Lizenzen verstehen: MIT, GPL, Copyleft und Unternehmensfehler

Viele Unternehmen nutzen Open-Source-Code, ohne die Lizenzpflichten überhaupt zu kennen. Das führt zu Abmahnungen, Veröffentlichungspflichten, Vertragsstrafen oder technischen Compliance-Schäden. Dieser Artikel erklärt verständlich, wie MIT, GPL und Copyleft funktionieren und wo Unternehmen in der Praxis regelmäßig über rechtliche Fallstricke stolpern. Perfekt für Firmen mit Entwicklerteam, SaaS-Produkten oder GitHub-Workflows.

Microsoft-Lizenzaudit: Rechte, Risiken und erfolgreiche Verteidigung

Microsoft führt aggressive Lizenzprüfungen durch – oft mit überhöhten Forderungen und extremem Zeitdruck. In diesem mandatsorientierten Artikel erfahren Unternehmen, wie ein Audit wirklich abläuft, welche Verteidigungsargumente sofort greifen und warum viele Microsoft-Nachforderungen rechtlich angreifbar sind. Ideal für Geschäftsführer, die ein Audit erhalten haben oder eine Prüfungsandrohung im Postfach haben.

Software-Lizenzrecht in Unternehmen: Audits, Verstöße und Verteidigung

Unternehmen geraten immer häufiger ins Visier großer Softwarehersteller. Lizenzverstöße, Audits und drohende Nachzahlungen entwickeln sich schnell zu existenzbedrohenden Risiken. Dieser Leitartikel zeigt, welche Rechte Unternehmen haben, wo typische Fehler liegen und wie eine professionelle Verteidigung im Software-Lizenzrecht abläuft. Ideal für Firmen, die Unterstützung bei Auditdruck oder Lizenzkonflikten benötigen.

Wenn Unternehmen Betroffene verantwortlich machen: Rechenschaftspflicht erklärt

Viele Verantwortliche schieben Betroffenen ihre eigenen Fehler zu – ein klarer Verstoß gegen Art. 5 Abs. 2 DSGVO.

DSGVO-Einwilligung unter Druck: Unzulässige Kopplungen erkennen

Unternehmen setzen Betroffene oft unter faktischen Druck. Dieser Beitrag zeigt, wann eine Einwilligung nicht freiwillig ist.

FRAGEN UND ANTWORTEN

Hier finden Sie Antworten auf die wichtigsten Fragen rund um das jeweilige Thema – klar, praxisnah und verständlich erklärt.

Wie läuft eine Mandatserteilung ab?

Nach der telefonischen Ersteinschätzung erhalten Sie unsere Beauftragungsunterlagen. Sobald diese unterzeichnet bei uns eingehen, beginnen wir mit der Sichtung Ihrer Unterlagen und stimmen das weitere Vorgehen gemeinsam mit Ihnen ab.

Bieten Sie auch Online-Beratung an?

Ja, wir beraten Sie gern per Telefon oder Video – bundesweit.

Wie sicher sind meine Daten bei Ihnen?

Datenschutz hat bei uns höchste Priorität. Ihre Daten werden vertraulich behandelt und gemäß DSGVO gespeichert.

Wird meine Rechtsschutzversicherung die Kosten übernehmen?

Wenn Sie eine Rechtsschutzversicherung haben, prüfen wir gern, ob diese die Kosten übernimmt und holen auf Wunsch nach Mandatserteilung eine Deckungszusage ein.

Welche Unterlagen sollte ich zum ersten Termin mitbringen?

Bringen Sie bitte alle relevanten Unterlagen mit, z. B. Verträge, Schriftverkehr, behördliche Schreiben oder gerichtliche Unterlagen. Im Zweifel helfen wir Ihnen gern bei der Zusammenstellung.

Wie kann ich einen Termin vereinbaren?

Sie erreichen uns telefonisch unter 069 46 998 786, per E-Mail an info@hortmannlaw.com oder über unser Kontaktformular.

Wie hoch sind die Kosten für die anwaltliche Beratung?

Die Abrechnung erfolgt bei uns ausschließlich auf Basis einer Honorarvereinbarung oder eines Pauschalhonorars – abhängig von Art und Umfang Ihres Anliegens.

Bevor Sie uns beauftragen, erhalten Sie selbstverständlich eine klare und verbindliche Kostenübersicht. Es entstehen Ihnen keine versteckten Kosten, und Sie behalten jederzeit die volle Kontrolle über den finanziellen Rahmen.

Rechtsberatung, auf die Sie sich verlassen können

Unabhängig davon, ob Sie eine Erstberatung, eine strategische Bewertung oder eine fortlaufende Vertretung benötigen, werden wir Ihren Fall vertraulich, gründlich und mit einem klaren Blick auf die nächsten Schritte prüfen.